نرمافزار PAM چیست؟

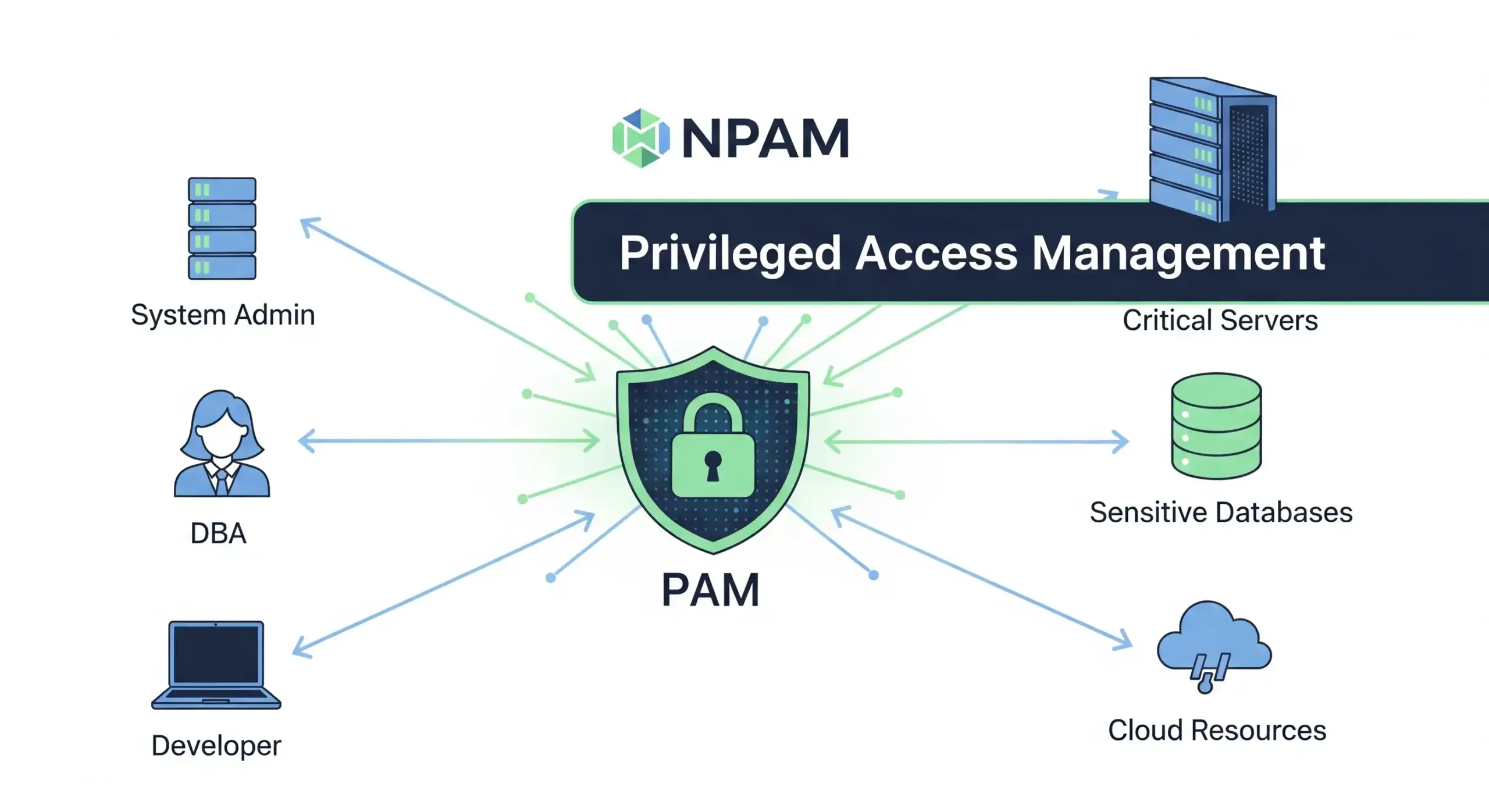

نرمافزار PAM یا Privileged Access Management، به مجموعهای از ابزارها و استراتژیهای امنیتی گفته میشود که برای مدیریت، کنترل و نظارت بر تمام دسترسیهای ممتاز (Privileged Access) در یک سازمان استفاده میشود. این دسترسیها به حسابهایی تعلق دارند که توانایی انجام تغییرات حیاتی در زیرساختهای فناوری اطلاعات را دارند. هدف اصلی PAM، کاهش ریسکهای امنیتی ناشی از سوءاستفاده از این حسابهای قدرتمند است.

PAM فقط شامل حسابهای کاربری مدیران سیستم (مانند Administrator و Root) نمیشود، بلکه انواع مختلفی از حسابهای با امتیاز بالا را مدیریت میکند:

- حسابهای کاربری ممتاز: حسابهایی که به افراد حقیقی مانند مدیران شبکه، توسعهدهندگان ارشد و مدیران سرور داده میشود.

- حسابهای سرویس (Service Accounts): حسابهایی که برای اجرای خودکار برنامهها و سرویسها در پسزمینه استفاده میشوند. این حسابها معمولاً امتیازات بالایی دارند و اغلب فراموش میشوند.

- حسابهای برنامه (Application Accounts): حسابهایی که توسط یک برنامه برای دسترسی به منابع دیگر مانند پایگاه داده یا APIها استفاده میشوند.

- حسابهای ممتاز محلی و ابری: حسابهای با امتیازات بالا در محیطهای محلی (On-Premises) و همچنین پلتفرمهای ابری مانند AWS, Azure و GCP.

PAM یک لایه حفاظتی اضافه بر سیستمهای امنیتی موجود شماست که اطمینان میدهد تنها افراد مجاز، در زمان مناسب، و به میزان لازم، به منابع حساس دسترسی دارند.

برای مشاهده نرم افزار PAM نیماد NPAM کلیک کنید.

مزایای فنی و امنیتی نرمافزار PAM: فراتر از مدیریت رمز عبور

استفاده از نرمافزار PAM (Privileged Access Management) مزایای فنی و امنیتی زیادی دارد که فراتر از مدیریت ساده رمزهای عبور است. در اینجا به مهمترین آنها میپردازیم:

جلوگیری از حملات Lateral Movement (حرکت جانبی)

این نوع حمله یکی از خطرناکترین تکنیکهای مورد استفاده توسط هکرها است. در این حمله، مهاجم پس از نفوذ به یک نقطه ضعف کوچک (مانند یک حساب کاربری عادی)، از آن برای حرکت به سایر بخشهای شبکه و دسترسی به سیستمهای حساستر استفاده میکند. نرمافزار PAM با استفاده از اصول زیر از این نوع حملات جلوگیری میکند:

- محدودسازی دسترسی به سیستمها: PAM دسترسی کاربران را به صورت موقت و تنها به منابعی که برای انجام کارشان لازم است، فراهم میکند. این کار دایره حرکت هکر را به شدت محدود میکند.

- حذف رمز عبور از حافظه (Credential Caching): بسیاری از نرمافزارهای PAM رمز عبور را به صورت مستقیم در سیستم کاربر ذخیره نمیکنند، بلکه از طریق یک Agent امن، دسترسی را فراهم میکنند. این کار از سرقت رمز عبور از حافظه سیستم (مانند حملات Pass-the-Hash) جلوگیری میکند.

- ضبط سِشِنها: تمام فعالیتهای انجام شده توسط یک حساب ممتاز در یک سِشِن ضبط میشود. این دادهها به تیم امنیتی کمک میکند تا هرگونه حرکت مشکوک را شناسایی و به آن واکنش نشان دهد.

مبارزه با سرقت هویت (Credential Theft)

هکرها اغلب از ابزارهایی مانند Mimikatz برای سرقت رمز عبور یا توکنهای احراز هویت استفاده میکنند. نرمافزار PAM با حذف نیاز به ذخیره رمزهای عبور در سیستمها، این ابزارها را بیاثر میکند. همچنین، ویژگیهایی مانند Just-in-Time (JIT) و Privilege Elevation به کاربران اجازه میدهند که بدون دانستن رمز عبور واقعی، یک دستور یا برنامه را با امتیازات بالا اجرا کنند.

انطباق با استانداردها و مقررات امنیتی

بسیاری از استانداردهای بینالمللی مانند ISO 27001، GDPR و PCI-DSS، بر اهمیت مدیریت دسترسیهای ممتاز تأکید دارند. نرمافزار PAM با ارائه گزارشهای دقیق، ثبت وقایع (Logging) و کنترل دسترسی، به سازمانها کمک میکند تا به راحتی این الزامات را برآورده کنند و از جریمههای سنگین قانونی اجتناب نمایند.

فرآیند پیادهسازی نرمافزار PAM در یک سازمان

فرآیند پیادهسازی موفق نرمافزار PAM (مدیریت دسترسیهای ممتاز) در یک سازمان، یک فرآیند مرحلهای است که به برنامهریزی دقیق نیاز دارد. اجرای درست این مراحل، موفقیت پروژه را تضمین کرده و امنیت را به بالاترین سطح ممکن میرساند. این فرآیند معمولاً شامل چهار مرحله اصلی است:

مرحله ۱: کشف و شناسایی (Discovery)

در این مرحله، سازمان باید تمام حسابهای ممتاز را در محیط فناوری اطلاعات خود شناسایی کند. این حسابها میتوانند در سرورهای محلی، محیطهای ابری، پایگاههای داده و برنامههای کاربردی وجود داشته باشند. نرمافزار PAM با استفاده از ابزارهای خودکار، این فرآیند را تسهیل میکند و به شما کمک میکند تا فهرستی کامل از تمام حسابهای ممتاز (اعم از حسابهای کاربری، سرویس و برنامهای) تهیه کنید. این کار به شما دید کاملی از محیط خود میدهد و به شما کمک میکند تا بفهمید کدام حسابها ریسک بالاتری دارند.

مرحله ۲: طبقهبندی و ارزیابی (Classification & Assessment)

پس از شناسایی، حسابها باید بر اساس سطح ریسک و اهمیت آنها طبقهبندی شوند. این مرحله حیاتی است، زیرا به شما اجازه میدهد تا منابع را به صورت هوشمندانه اولویتبندی کنید. حسابهایی که دسترسی به دادههای حساس یا سیستمهای حیاتی دارند، باید در اولویت قرار بگیرند. در این مرحله، سازمانها باید سیاستهای امنیتی موجود را ارزیابی کرده و شکافهای امنیتی را شناسایی کنند.

مرحله ۳: پیادهسازی و کنترل (Implementation & Control)

در این مرحله، نرمافزار PAM به صورت عملی پیادهسازی میشود. این فرآیند شامل اقدامات کلیدی زیر است:

- استقرار مخزن رمز عبور (Password Vaulting): تمام رمزهای عبور ممتاز در یک مخزن امن و متمرکز ذخیره میشوند. این مخزن، تنها نقطه دسترسی به رمزها خواهد بود و به صورت خودکار رمزهای عبور را تغییر میدهد.

- پیادهسازی مدیریت سِشِن: قابلیت نظارت و ضبط سِشِنهای ممتاز فعال میشود. این قابلیت به تیمهای امنیتی اجازه میدهد تا فعالیتهای کاربران را به صورت لحظهای مشاهده و بررسی کنند.

- اعمال سیاستهای دسترسی: سازمانها سیاستهای دقیق دسترسی را تعریف و اعمال میکنند تا اطمینان حاصل شود که هر کاربر فقط به منابعی که برای انجام وظیفه خود نیاز دارد، دسترسی پیدا کند.

مرحله ۴: آموزش و نظارت (Training & Monitoring)

پس از پیادهسازی، تیمهای فناوری اطلاعات و امنیتی باید آموزشهای لازم را ببینند تا بتوانند از سیستم جدید به درستی استفاده کنند. این آموزشها شامل نحوه دسترسی به رمزهای عبور، بررسی سِشِنها و تفسیر گزارشهای امنیتی است. نظارت مداوم بر فعالیتها برای شناسایی تهدیدات و بهینهسازی سیاستها نیز ضروری است. این مرحله به سازمانها کمک میکند تا امنیت خود را به صورت مستمر بهبود بخشند و از هرگونه تهدید جدیدی جلوگیری کنند.

انواع نرمافزارهای PAM: مقایسه راهحلهای برجسته جهانی

بازار نرمافزارهای PAM شامل ارائهدهندگان مختلفی با قابلیتهای متنوع است. هر کدام از این راهحلها مزایا و معایب خاص خود را دارند و برای نیازهای متفاوتی از سازمانها مناسب هستند. در اینجا به مقایسه برجستهترین آنها میپردازیم:

۱. CyberArk

CyberArk به عنوان یکی از پیشگامان و رهبران بازار PAM شناخته میشود. این شرکت یک پلتفرم جامع امنیتی ارائه میدهد که تمامی جنبههای مدیریت هویت و دسترسی را پوشش میدهد، از جمله PAM، امنیت نقاط پایانی (Endpoint Security) و امنیت ابری. CyberArk برای سازمانهای بزرگ و پیچیده با نیازهای امنیتی بالا و الزامات انطباق سختگیرانه مناسب است.

- مزایا:

- جامعترین قابلیتها: ارائه مجموعهای کامل از قابلیتها مانند مدیریت رمز عبور، مدیریت سِشِن، و تشخیص تهدیدات.

- امنیت فوقالعاده: تمرکز قوی بر امنیت، که آن را به گزینهای ایدهآل برای صنایع حساس مانند مالی و دولتی تبدیل میکند.

- پشتیبانی قوی: ارائه پشتیبانی جامع و ابزارهای متنوع برای پیادهسازی و مدیریت.

- معایب:

- هزینه بالا: یکی از گرانترین راهحلهای بازار است.

- پیچیدگی در پیادهسازی: نصب و پیکربندی اولیه آن میتواند پیچیده و زمانبر باشد.

۲. BeyondTrust

BeyondTrust یک راهحل یکپارچه ارائه میدهد که مدیریت دسترسیهای ممتاز، مدیریت نقاط پایانی (Endpoint Privilege Management)، و مدیریت دسترسی از راه دور را ترکیب میکند. این رویکرد به سازمانها کمک میکند تا دید کاملی بر تمام نقاط دسترسی داشته باشند. BeyondTrust یک پلتفرم واحد را برای مدیریت تمامی تهدیدات مرتبط با دسترسیهای ممتاز فراهم میکند.

- مزایا:

- پلتفرم یکپارچه: ترکیب چندین قابلیت امنیتی در یک پلتفرم واحد، که مدیریت را سادهتر میکند.

- مدیریت نقاط پایانی: قابلیتهای قوی در مدیریت امتیازات در سطح دستگاههای کاربری (مانند کامپیوترها).

- دسترسی از راه دور امن: ارائه راهکارهای امن برای دسترسی از راه دور به سیستمها.

- معایب:

- ممکن است برای سازمانهای کوچکتر با نیازهای کمتر، پیچیده به نظر برسد.

- هزینه آن نسبت به برخی رقبای سادهتر بیشتر است.

۳. Delinea (Thycotic)

Thycotic که اکنون با نام Delinea فعالیت میکند، بر سادگی، استفاده آسان و پیادهسازی سریع تمرکز دارد. این پلتفرم گزینهای مناسب برای سازمانهایی است که به دنبال یک راهحل PAM با رابط کاربری ساده و قیمت مقرونبهصرفه هستند، بدون اینکه از قابلیتهای اصلی امنیتی کاسته شود.

- مزایا:

- رابط کاربری ساده: استفاده آسان و مدیریت سادهتر نسبت به رقبای بزرگتر.

- پیادهسازی سریعتر: زمان کمتری برای استقرار و آمادهسازی نیاز دارد.

- قیمت مقرونبهصرفه: گزینهای مناسب برای کسبوکارهای کوچک و متوسط.

- معایب:

- ممکن است در مقایسه با CyberArk، برخی از قابلیتهای پیشرفته و جامع را نداشته باشد.

- گاهی اوقات برای محیطهای بسیار بزرگ و پیچیده، مقیاسپذیری آن به اندازه CyberArk نیست.

۴. HashiCorp Vault

HashiCorp Vault بیشتر به عنوان یک ابزار مدیریت رمز و Secret Management شناخته میشود. این ابزار به توسعهدهندگان و تیمهای DevOps اجازه میدهد تا به صورت امن رمزها و اعتبارات را مدیریت کنند. Vault بخشی از اکوسیستم DevOps است و برای محیطهای ابری و میکروسرویسها بسیار مناسب است. این ابزار به جای تمرکز بر کنترل فعالیت کاربران انسانی، بر مدیریت هویت و secrets در سطح ماشینها و برنامهها تمرکز دارد.

- مزایا:

- مناسب برای DevOps: به خوبی با ابزارهای اتوماسیون و توسعه نرمافزار یکپارچه میشود.

- اتوماسیون قوی: قابلیت ایجاد و مدیریت رمزهای پویا (Dynamic Secrets) و حذف نیاز به رمزهای ثابت.

- منبع باز (Open-Source): نسخه منبع باز آن به توسعهدهندگان امکان استفاده و سفارشیسازی میدهد.

- معایب:

- تمرکز کمتر بر PAM سنتی: قابلیتهای کمتری در زمینه مدیریت سِشِنهای کاربران انسانی و نظارت بر فعالیتهای آنها دارد.

- نیاز به دانش فنی بالا برای استقرار و مدیریت.

معرفی سامانه مدیریت دسترسی ممتاز نماد (NPAM)

در عصر حاضر که حملات سایبری به یک تهدید جدی برای امنیت سازمانها تبدیل شدهاند، مدیریت دسترسی ممتاز (Privileged Access Management یا PAM) دیگر یک انتخاب نیست، بلکه یک ضرورت است. حسابهای ممتاز مانند مدیران سیستم و شبکه، کلید اصلی نفوذ برای مهاجمان هستند و در صورت عدم مدیریت صحیح، کوچکترین اشتباه میتواند منجر به خسارات جبرانناپذیری شود.

سامانه مدیریت دسترسی ممتاز نیماد (NPAM)، به عنوان یک راهحل بومی و بومیسازیشده، پاسخ کامل و جامعی به این چالشها ارائه میدهد. این نرمافزار با درک عمیق از نیازها و الزامات امنیتی سازمانها و نهادهای داخلی، طراحی شده تا با ارائه یک رویکرد جامع، امنیت زیرساختهای حیاتی شما را تضمین کند. NPAM نه تنها ریسک نفوذ را به شدت کاهش میدهد، بلکه شفافیت و کنترل کاملی بر تمام فعالیتهای ممتاز فراهم میآورد.

ویژگیهای کلیدی و مزایای NPAM

NPAM با مجموعهای از قابلیتهای پیشرفته، امنیت سازمان شما را به سطحی بالاتر ارتقا میبخشد:

مدیریت متمرکز و کنترل دقیق دسترسیها

- پورتال یکپارچه: تمامی کاربران ممتاز از طریق یک درگاه مرکزی و امن به سیستمها و منابع دسترسی پیدا میکنند. این تمرکز، مدیریت و نظارت را سادهتر و کارآمدتر میسازد.

- کنترل دسترسی مبتنی بر نقش (RBAC): امکان تعریف نقشهای مختلف و اختصاص دسترسیهای متناسب با هر نقش، از اعطای امتیازات غیرضروری جلوگیری میکند.

- تفویض دسترسی پویا: سیاستهای دسترسی میتوانند بر اساس شرایطی مانند زمان، مکان یا نیازهای خاص، به صورت پویا تنظیم شوند.

امنیت و احراز هویت پیشرفته

- احراز هویت دو عاملی (2FA): برای افزایش امنیت، NPAM از روشهای مختلف احراز هویت دو عاملی شامل OTP و توکنهای سختافزاری و نرمافزاری پشتیبانی میکند.

- ادغام با سیستمهای موجود: این سامانه به راحتی با سیستمهای استاندارد احراز هویت مانند Active Directory، LDAP و RADIUS ادغام میشود.

برای مشاهده نرم افزار PAM نیماد NPAM کلیک کنید.

مدیریت و نظارت جامع بر نشستهای کاربران

- ضبط کامل نشستها: تمامی فعالیتهای انجام شده توسط کاربران ممتاز به صورت کامل ضبط میشود تا برای بازرسی و تحلیلهای امنیتی قابل دسترس باشد.

- پخش زنده و مداخله: امکان مشاهده فعالیت کاربران به صورت زنده وجود دارد و در صورت مشاهده رفتار مشکوک، میتوان به صورت فوری به نشستها پایان داد.

- ایجاد نشستهای ایزوله: NPAM با ایجاد محیطهای دسترسی ایزوله، از انتشار تهدیدات و بدافزارها جلوگیری میکند.

خزانه امن مدیریت رمز عبور

- ذخیرهسازی رمزنگاریشده: تمامی رمزهای عبور در یک خزانه امن و رمزنگاریشده نگهداری میشوند و تنها کاربران مجاز به استفاده از آنها هستند.

- چرخش خودکار رمزها: رمزهای عبور به صورت دورهای و خودکار تغییر داده میشوند تا ریسکهای ناشی از افشای آنها به حداقل برسد.

- دسترسی بدون نمایش رمز: کاربران میتوانند بدون مشاهده مستقیم رمز عبور، از طریق نشستهای امن به منابع متصل شوند.

گزارشگیری، تحلیل و سازگاری

- گزارشهای جامع و نمای زنده: NPAM گزارشهای دقیقی از دسترسیها و فعالیتها ارائه میدهد. همچنین، نمای زندهای از نشستهای فعال و منابع در حال استفاده را فراهم میکند.

- سیستم هشدار بلادرنگ: در صورت وقوع رفتارهای مشکوک یا نقض سیاستها، سیستم به صورت فوری هشدار میدهد.

- سازگاری با SIEM: قابلیت ارسال لاگها به سیستمهای مدیریت امنیت و اطلاعات (SIEM) برای تحلیلهای گستردهتر.

بومیسازی و سهولت استفاده

- رابط کاربری فارسی: NPAM با رابط کاربری راستچین و فارسی، استفاده را برای کاربران داخلی بسیار ساده و راحت میکند.

- مستندات بومی: تمامی راهنماهای فنی، به زبان فارسی برای نصب، استفاده و پشتیبانی ارائه میشوند.

جدول مقایسه NPAM با نرمافزارهای برجسته PAM

| ویژگیها | NPAM (نیماد) | CyberArk | BeyondTrust | Delinea (Thycotic) |

| رویکرد و تمرکز | بومی و بومیسازی شده برای بازار داخلی | راهحل جامع برای سازمانهای بزرگ و پیچیده جهانی | پلتفرم یکپارچه برای مدیریت دسترسی و نقاط پایانی | تمرکز بر سادگی، پیادهسازی سریع و مقرونبهصرفه بودن |

| هزینه | مقرونبهصرفه برای بازار داخلی | بالا (High) | متوسط تا بالا (Medium-High) | متوسط (Medium) |

| پیچیدگی پیادهسازی | ساده و سریع، با پشتیبانی بومی | پیچیده و زمانبر | متوسط | ساده و سریع |

| رابط کاربری و مستندات | فارسی و راستچین | انگلیسی | انگلیسی | انگلیسی |

| پشتیبانی فنی | پشتیبانی داخلی و محلی | پشتیبانی جهانی، اغلب از طریق شرکای محلی | پشتیبانی جهانی | پشتیبانی جهانی |

| قابلیتهای اصلی | مدیریت کامل چرخه حیات دسترسی ممتاز با تمرکز بر نیازهای بومی | جامعترین قابلیتها (Vaulting, Session Management, Endpoint Security) | مدیریت کامل دسترسی ممتاز، نقاط پایانی و دسترسی از راه دور | قابلیتهای اصلی PAM (Vaulting, Session Management) |

| انطباق و استانداردها | سازگاری با قوانین و مقررات داخلی (بومی) | سازگاری با استانداردهای جهانی (مانند GDPR, PCI-DSS) | سازگاری با استانداردهای جهانی | سازگاری با استانداردهای جهانی |

| مزیت رقابتی اصلی | فهم عمیق از نیازهای امنیتی داخلی، پشتیبانی و مستندات بومی | رهبری بازار، امنیت و قابلیتهای بینظیر | پلتفرم یکپارچه و جامع | سهولت استفاده و قیمت مناسب |

جمعبندی: نرمافزار PAM، ستون فقرات امنیت سایبری امروز

در دنیای دیجیتالی که تهدیدات سایبری با سرعتی بیسابقه در حال تکامل هستند، نرمافزار PAM یا Privileged Access Management دیگر یک راهکار لوکس نیست، بلکه یک ضرورت حیاتی برای هر سازمانی محسوب میشود. این نرمافزار با تمرکز بر مدیریت، کنترل و نظارت بر دسترسیهای ممتاز، از ارزشمندترین داراییهای دیجیتالی شما یعنی حسابهای با امتیاز بالا محافظت میکند.

همانطور که بررسی کردیم، یک راهحل PAM کارآمد تنها به مدیریت رمز عبور محدود نمیشود، بلکه مجموعهای از قابلیتهای پیشرفته را ارائه میدهد:

- کاهش ریسک و افزایش امنیت: با پیروی از اصل “کمترین امتیاز”، PAM از حملات حرکت جانبی (Lateral Movement) و سرقت هویت (Credential Theft) جلوگیری میکند.

- نظارت کامل و شفافیت: این نرمافزار تمامی فعالیتهای کاربران ممتاز را ضبط، ثبت و گزارش میدهد. این نظارت به تیمهای امنیتی امکان میدهد تا هرگونه رفتار مشکوک را شناسایی کرده و به آن واکنش نشان دهند.

- اتوماسیون و کارایی: PAM با خودکارسازی فرآیندهای پیچیده مانند چرخش رمز عبور، مدیریت را سادهتر کرده و کارایی تیمهای IT را افزایش میدهد.

در بازار رقابتی امروز، گزینههای متنوعی از نرمافزارهای PAM وجود دارد که هر کدام مزایا و معایب خاص خود را دارند. از رهبران جهانی مانند CyberArk و BeyondTrust گرفته تا راهحلهای مقرونبهصرفه و بومی مانند NPAM (نماد)، انتخاب بهترین گزینه به نیازها، بودجه و ساختار فناوری اطلاعات سازمان شما بستگی دارد.

در نهایت، پیادهسازی موفق یک نرمافزار PAM نیازمند یک رویکرد مرحلهای شامل شناسایی، طبقهبندی، پیادهسازی و نظارت مداوم است. با این حال، سرمایهگذاری در این حوزه، به منزله یک سپر امنیتی قدرتمند در برابر تهدیدات روزافزون است که از خسارات مالی و اعتباری آینده جلوگیری خواهد کرد. PAM نه تنها امنیت را تقویت میکند، بلکه با فراهم کردن دید و کنترل کامل، آرامش خاطر را برای مدیران سازمان به ارمغان میآورد.

سوالات متداول درباره نرمافزار PAM

در اینجا به برخی از پرتکرارترین سوالات درباره نرمافزار PAM (مدیریت دسترسی ممتاز) پاسخ دادهایم.

۱. نرمافزار PAM دقیقاً چیست؟

پاسخ: نرمافزار PAM به مجموعهای از ابزارها و راهکارها گفته میشود که برای مدیریت، کنترل و نظارت بر دسترسیهای ممتاز (Privileged Accounts) در یک سازمان استفاده میشود. این حسابها شامل مدیران سیستم، مدیران شبکه، و حسابهای کاربری با اختیارات بالا هستند. هدف اصلی PAM، کاهش ریسکهای امنیتی ناشی از سوءاستفاده از این حسابهای قدرتمند است.

۲. چرا سازمان من به نرمافزار PAM نیاز دارد؟

پاسخ: هکرها اغلب به دنبال دسترسی به حسابهای ممتاز هستند تا کنترل سیستمها را به دست بگیرند و به دادههای حساس دسترسی پیدا کنند. نرمافزار PAM با محدود کردن دسترسیها، نظارت بر فعالیتها و مدیریت خودکار رمزهای عبور، ریسک این نوع حملات را به شدت کاهش میدهد. همچنین، این نرمافزار به سازمانها کمک میکند تا با استانداردهای امنیتی و الزامات قانونی سازگار شوند.

۳. آیا نرمافزار PAM همان مدیریت هویت و دسترسی (IAM) است؟

پاسخ: خیر. در حالی که این دو مکمل یکدیگر هستند، تفاوتهای کلیدی دارند. IAM (Identity and Access Management) بر مدیریت دسترسی تمام کاربران در یک سازمان تمرکز دارد، در حالی که PAM به طور خاص روی حسابهای ممتاز با اختیارات بالا متمرکز است. PAM یک لایه امنیتی عمیقتر برای محافظت از مهمترین حسابها فراهم میکند.

۴. یک نرمافزار PAM خوب چه ویژگیهایی باید داشته باشد؟

پاسخ: یک نرمافزار PAM مؤثر باید شامل ویژگیهای زیر باشد:

- خزانه رمز عبور امن: برای ذخیرهسازی رمزهای عبور ممتاز.

- مدیریت سِشِن: برای نظارت و ضبط فعالیتهای کاربران.

- مدیریت دسترسیهای Just-in-Time (JIT): برای اعطای دسترسی موقت و محدود.

- قابلیتهای گزارشدهی و تحلیل: برای بررسیهای امنیتی و انطباق.

۵. پیادهسازی نرمافزار PAM چقدر زمان میبرد؟

پاسخ: زمان پیادهسازی به اندازه و پیچیدگی سازمان، تعداد سیستمها و میزان حسابهای ممتاز بستگی دارد. به طور کلی، فرآیند شامل مراحل کشف، طبقهبندی، پیادهسازی و نظارت است که میتواند از چند هفته تا چند ماه طول بکشد. انتخاب یک راهحل مناسب و پشتیبانی از سوی فروشنده میتواند این فرآیند را تسریع کند.

۶. آیا نرمافزار PAM با سیستمهای موجود ما سازگار است؟

پاسخ: اکثر نرمافزارهای PAM مدرن با طیف وسیعی از سیستمها و پلتفرمها، از جمله سرورهای ویندوز و لینوکس، پایگاههای داده، دستگاههای شبکه و محیطهای ابری سازگار هستند. همچنین، این نرمافزارها از پروتکلهای استاندارد مانند RDP و SSH پشتیبانی میکنند.

تهیه و تنظیم: دانا پرتو

آخرین مطالب

- راهنمای طراحی سایت

- راهنمای زراحی سایت فروشگاهی

- هوش تجاری چیست؟

- کاربرد هوش مصنوعی در هوش تجاری

- هوش تجاری و ارزیابی موفقیت پروژههای آن

- هوش تجاری ابری

- ماتومو (Matomo) در نبرد با Google Analytics

- زبان SQL چیست؟

- PAM چیست؟

- NPAM نرمافزار مدیریت دسترسی ممتاز ایرانی – پم بومی | Nimad PAM

- نرم افزار مغایرت گیری بانکی | نرم افزار مغایرت گیری نیماد

- ویژگیهای یک نرمافزار مغایرتگیری بانکی حرفهای

- ویژگیهای یک نرمافزار مغایرتگیری بانکی حرفهای

- اهمیت مغایرتگیری بانکی در حس