مقدمهای بر اهمیت طرح بازگشت از بحران در شبکه از دیدگاه پدافند غیرعامل

در جهان پیچیده و بهسرعت در حال تغییر امروز، شبکههای فناوری اطلاعات بهعنوان شریانهای حیاتی جوامع مدرن شناخته میشوند. هرگونه اختلال در این شبکهها، بهویژه در زیرساختهای حیاتی همچون مخابرات، انرژی، حملونقل و خدمات بانکی، میتواند منجر به بحرانهای گسترده و آسیبهای جبرانناپذیر شود. از اینرو، طراحی و پیادهسازی یک طرح بازگشت از بحران (Disaster Recovery Plan) نهتنها یک ضرورت سازمانی، بلکه بخشی از راهبرد پدافند غیرعامل ملی است که هدف آن حفظ تابآوری و استمرار خدمات حیاتی در برابر تهدیدهای مختلف است.

تعریف بحران در شبکههای فناوری اطلاعات

بحران در شبکههای فناوری اطلاعات به هرگونه اختلال پیشبینینشده گفته میشود که عملکرد طبیعی سیستمهای ارتباطی و اطلاعاتی را مختل میکند. این بحرانها میتوانند ناشی از عوامل طبیعی مانند زلزله، سیل، طوفان یا عوامل انسانی نظیر حملات سایبری، خطای انسانی، نقص فنی و اقدامات خرابکارانه باشند.

شبکههای اطلاعاتی به دلیل وابستگی بالا به زیرساختهای فیزیکی و نرمافزاری، در برابر این تهدیدات بسیار آسیبپذیرند. به همین دلیل، لازم است سازمانها و نهادها با در نظر گرفتن تمامی سناریوهای محتمل، برنامهای جامع برای بازگشت سریع و ایمن به وضعیت پایدار طراحی کنند.

نقش پدافند غیرعامل در زیرساختهای حیاتی

پدافند غیرعامل مجموعهای از اقدامات هوشمندانه، برنامهریزیشده و ساختاریافته است که با هدف کاهش آسیبپذیری زیرساختها در برابر تهدیدات دشمن، بدون استفاده از ابزار نظامی اجرا میشود. در حوزه فناوری اطلاعات، پدافند غیرعامل نقش بسیار مهمی در محافظت از اطلاعات، کاهش زمان توقف سامانهها و حفظ کارکرد حیاتی شبکهها ایفا میکند.

برخی از مهمترین اهداف پدافند غیرعامل در حوزه شبکه و فناوری اطلاعات عبارتاند از:

-

افزایش تابآوری سیستمها در برابر اختلالات فیزیکی و سایبری

-

تضمین دسترسی پایدار و مداوم به دادهها و خدمات

-

کاهش وابستگی به نقاط متمرکز و آسیبپذیر

-

اطمینان از بازیابی سریع اطلاعات پس از وقوع بحران

طرح بازگشت از بحران (Disaster Recovery Plan) چیست؟

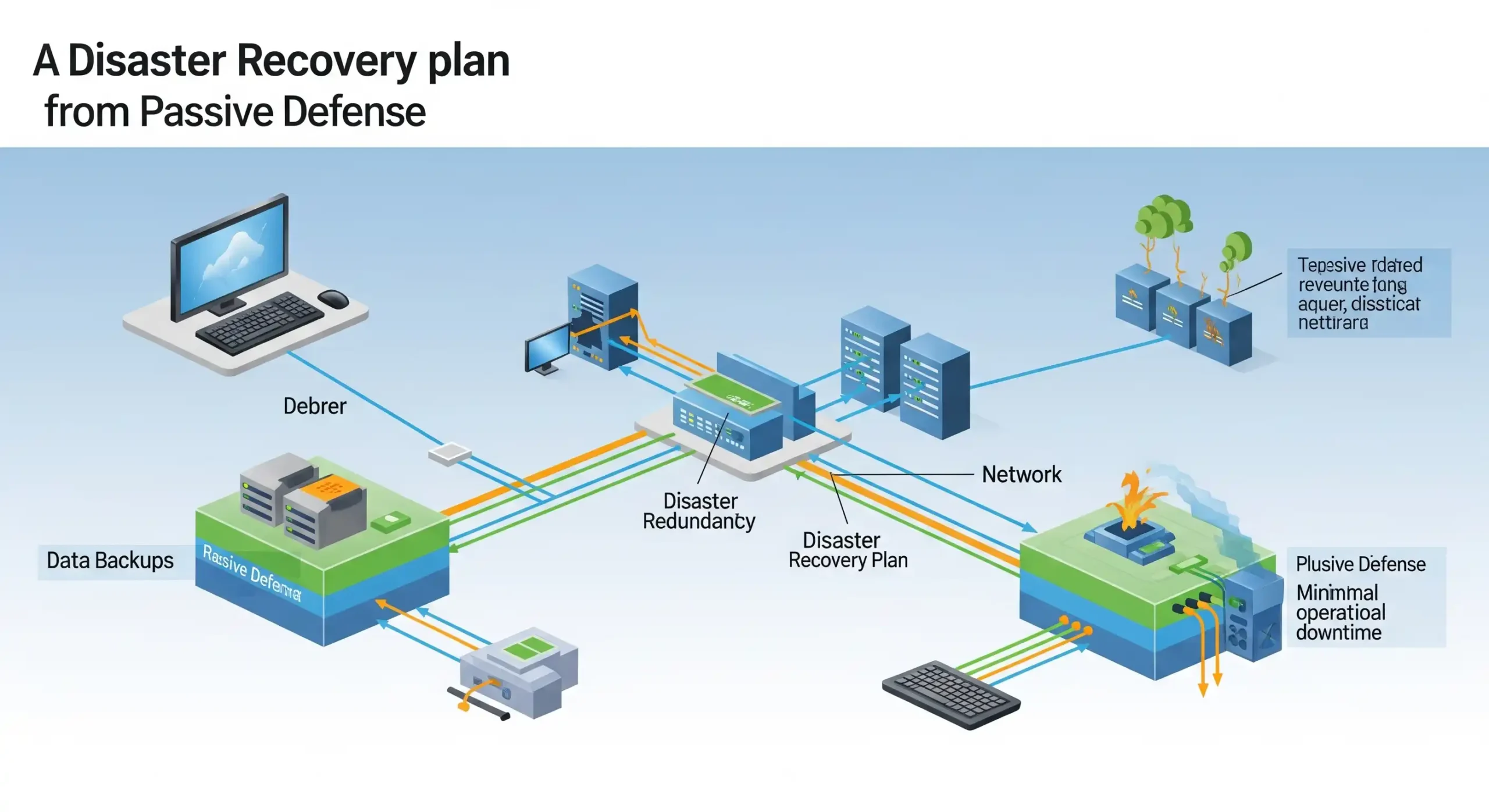

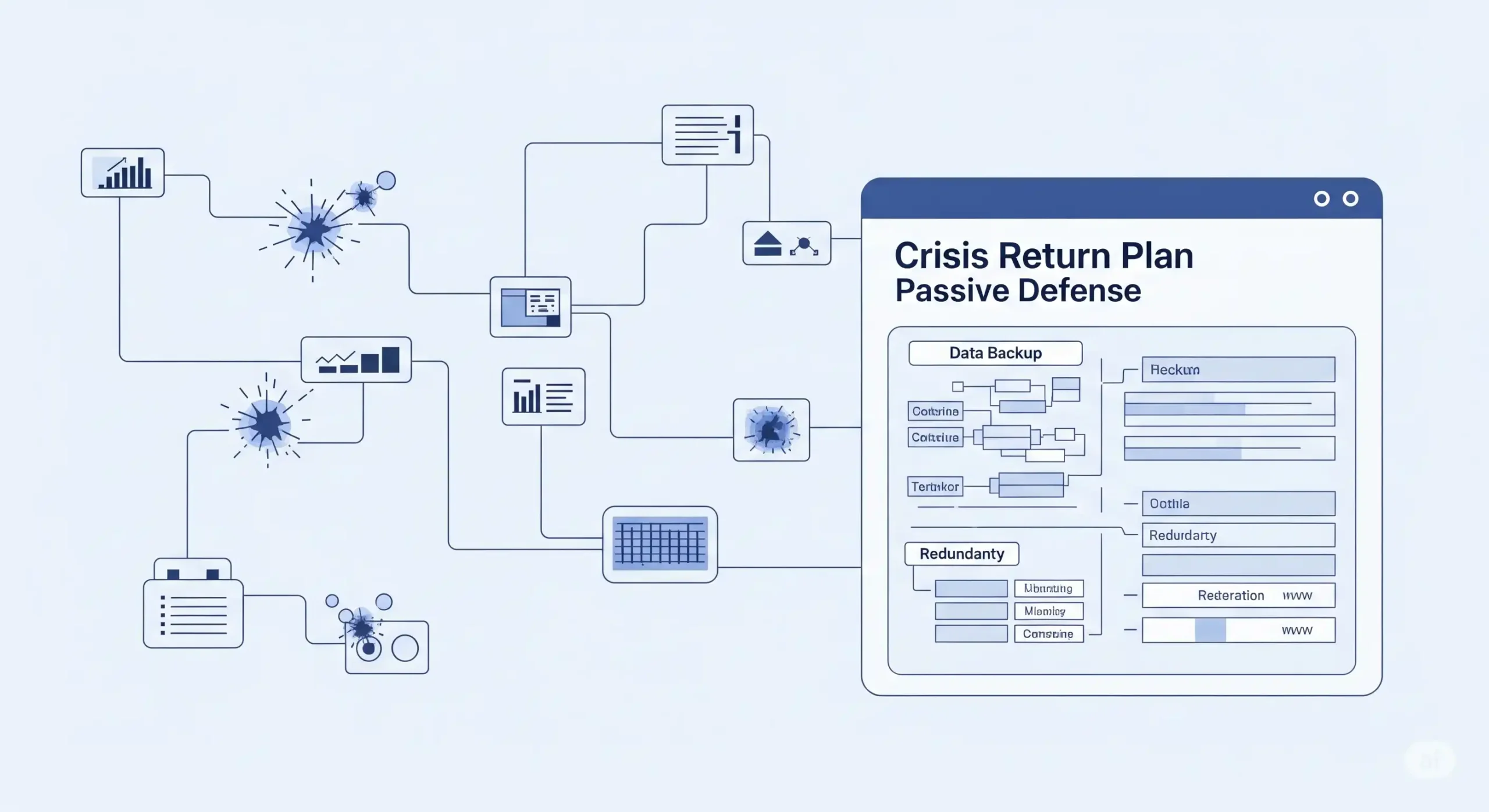

طرح بازگشت از بحران (DRP) مجموعهای از رویهها، راهکارها و اسناد مدون است که سازمانها برای بازیابی سریع عملیات حیاتی پس از وقوع اختلالات جدی تدوین میکنند. این طرح معمولاً بخشی از برنامه مدیریت تداوم کسبوکار (BCP) بهشمار میرود و تمرکز آن بر بازگرداندن سامانههای فناوری اطلاعات به وضعیت عملیاتی است.

اهداف اصلی DRP:

-

حفظ تداوم خدمات حیاتی پس از بروز بحران

-

کاهش مدت زمان توقف عملیات (Downtime)

-

جلوگیری از اتلاف اطلاعات و دادههای حساس

-

تسهیل فرآیند تصمیمگیری در شرایط بحرانی

-

ارتقای اطمینان عمومی نسبت به توان سازمان در مدیریت بحران

اجزای کلیدی یک طرح بازگشت از بحران

هر DRP موفق شامل مجموعهای از اجزای کلیدی است که باید بهطور دقیق مستند، تمرین و بازبینی شوند:

۱. تحلیل ریسک (Risk Assessment):

شناسایی انواع تهدیدات محتمل و ارزیابی سطح تأثیر آنها بر سامانههای مختلف.

۲. تحلیل تأثیر کسبوکار (BIA):

تعیین فرآیندهای حیاتی و ارزیابی پیامدهای توقف آنها برای سازمان.

۳. تعیین اهداف بازیابی (RTO و RPO):

-

RTO: حداکثر زمانی که میتوان سامانه را از دسترس خارج کرد.

-

RPO: حداکثر میزان دادهای که قابل پذیرش برای از دست رفتن است.

۴. طراحی ساختار بازیابی:

شامل انتخاب محل پشتیبان (Cold, Warm, Hot Site)، برنامههای پشتیبانگیری منظم، تجهیزات جایگزین و ابزارهای مدیریت بحران.

۵. آموزش و تمرین:

اجرای دورهای تمرینهای شبیهسازی برای تیمهای IT، مدیریت و کاربران نهایی.

۶. بهروزرسانی و ارزیابی مداوم:

بازبینی منظم اسناد و انطباق آن با تغییرات فناوری، ساختاری و تهدیدات جدید.

تفاوت بین Backup و Disaster Recovery

گرچه Backup (پشتیبانگیری) و DR (بازگشت از بحران) ممکن است مشابه به نظر برسند، اما تفاوتهای اساسی میان آنها وجود دارد:

| معیار | Backup | Disaster Recovery |

|---|---|---|

| هدف | حفظ دادهها | حفظ عملکرد سیستم |

| زمان بازیابی | طولانیتر | سریع و هدفمند |

| ابزارها | فقط نسخههای پشتیبان | زیرساختهای جایگزین، رویههای عملیاتی |

| تمرکز | اطلاعات | کل عملیات شبکه |

| نیاز به شبیهسازی | ندارد | الزامی است |

بنابراین، پشتیبانگیری تنها بخشی از یک DRP کامل محسوب میشود، نه جایگزینی برای آن.

تهدیدهای احتمالی علیه شبکههای حیاتی کشور

در عصر دیجیتال، زیرساختهای فناوری اطلاعات بهشدت در معرض تهدیدات گوناگون قرار دارند. این تهدیدات میتوانند به دو دسته اصلی تقسیم شوند: تهدیدات طبیعی و تهدیدات انسانی. هر یک از این تهدیدات قابلیت ایجاد بحرانهای گسترده و تخریب زیرساختهای اطلاعاتی را دارند.

۱. تهدیدات طبیعی:

-

زلزله، سیل، آتشسوزی، طوفانهای مغناطیسی و صاعقه

-

قطع برق و اختلال در زیرساختهای فیزیکی

-

فرسودگی تجهیزات و زیرساختهای شبکه

۲. تهدیدات انسانی:

-

حملات سایبری (مانند حملات باجافزاری، حملات DDoS، نفوذ و خرابکاری)

-

خطای انسانی در پیکربندی یا نگهداری سیستمها

-

اقدامات خرابکارانه یا تروریستی هدفمند علیه مراکز داده و زیرساختهای حیاتی

این تهدیدات بهطور مستقیم در کاهش کارایی، اختلال در سرویسها و حتی از بین رفتن اطلاعات منتهی میشوند. ازاینرو، داشتن یک طرح بازگشت از بحران مستند و قابل اجرا ضروری است.

لزوم پیشبینی و آمادهسازی برای بحرانها

سازمانهایی که برای بحرانها آمادگی قبلی ندارند، در زمان وقوع حوادث دچار سردرگمی میشوند و عملکرد آنها فلج میشود. پیشبینی، شبیهسازی، و آمادهسازی پایههای حیاتی در مدیریت بحران محسوب میشوند.

چرا پیشبینی مهم است؟

-

کاهش اثرات منفی بحران بر سازمان

-

ایجاد اعتماد عمومی در سطح مشتریان و ذینفعان

-

جلوگیری از اتلاف منابع انسانی و مالی

-

فراهمسازی ابزار تصمیمگیری سریع و هوشمند

برنامهریزی بحران باید پویا باشد؛ یعنی متناسب با تغییرات محیطی، فناوری و تهدیدهای جدید بهروزرسانی شود.

سناریوهای شبیهسازی بحران و نقش آنها

یکی از ابزارهای مهم در آزمودن کارآمدی طرح بازگشت از بحران، اجرای سناریوهای تمرینی یا شبیهسازیشده است. این سناریوها به سازمانها اجازه میدهند نقاط ضعف طرح را پیش از وقوع بحران واقعی شناسایی کرده و اصلاح کنند.

مزایای سناریوهای تمرینی:

-

سنجش سرعت واکنش تیمها

-

شناسایی نواقص فنی و ساختاری

-

افزایش مهارت کارکنان در مواجهه با بحران

-

هماهنگی بین بخشهای مختلف سازمان

سناریوها میتوانند شامل قطع برق، حمله سایبری، تخریب فیزیکی مراکز داده یا از کار افتادن سیستمهای حیاتی باشند. این تمرینها بهویژه در نهادهای حساس مانند بانکها، شرکتهای زیرساختی و مراکز دولتی ضروری هستند.

مراحل طراحی یک DRP بر اساس اصول پدافند غیرعامل

بر اساس دیدگاه پدافند غیرعامل، طراحی یک DRP باید ساختارمند، مقاوم و با رویکرد پیشگیرانه باشد. مراحل زیر چارچوبی برای طراحی چنین برنامهای ارائه میدهد:

۱. شناسایی داراییهای حیاتی شبکه:

-

کدام سیستمها برای تداوم خدمات حیاتی هستند؟

-

کدام پایگاههای داده در اولویت بازیابی قرار دارند؟

۲. ارزیابی تهدیدات و آسیبپذیریها:

-

تحلیل خطرات متداول (Natural & Man-made Threats)

-

ارزیابی سناریوهای آسیب احتمالی

۳. طبقهبندی سامانهها و تعیین اولویت بازیابی:

-

تعیین Critical Systems در برابر Non-Critical Systems

-

تهیه لیست اولویتبندی برای بازیابی بر اساس SLAها

۴. تدوین روشهای فنی بازیابی و جانشینی:

-

تعیین محل سایتهای پشتیبان (Hot, Warm, Cold)

-

ایجاد مسیرهای جایگزین برای ارتباطات شبکه

۵. آموزش و تمرین مستمر:

-

طراحی برنامه آموزشی برای کارکنان فناوری اطلاعات

-

اجرای دورهای مانورهای بحران

۶. مستندسازی و نسخهبرداری ایمن:

-

نگهداری نسخههای DRP در مکانهای امن فیزیکی و ابری

-

استفاده از امضاهای دیجیتال و رمزگذاری برای محافظت اسناد

تعیین RTO و RPO در طرح بازیابی شبکه

دو مفهوم کلیدی در مدیریت بازیابی بحران، زمان هدف بازیابی (RTO) و نقطه هدف بازیابی (RPO) هستند.

RTO (Recovery Time Objective):

حداکثر زمان قابلقبول برای بازگرداندن خدمات پس از بحران. بهعبارتی، اگر این زمان بیشتر شود، ضرر سازمانی جدی خواهد بود.

RPO (Recovery Point Objective):

حداکثر زمانی که دادهها میتوانند از دست بروند بدون اینکه آسیب جدی وارد شود. مثلاً اگر RPO دو ساعت باشد، سیستم باید حداقل هر دو ساعت یکبار نسخه پشتیبان تهیه کند.

تعیین این مقادیر به تصمیمگیری هوشمند در طراحی زیرساختهای DR کمک میکند.

پیادهسازی مکانیزمهای Redundancy و Failover

Redundancy به معنای ایجاد سامانههای تکراری است تا در صورت خرابی بخش اصلی، نسخه پشتیبان وارد عمل شود.

Failover نیز فرآیند انتقال خودکار بار کاری از سیستم آسیبدیده به سیستم سالم است.

ابزارهای پرکاربرد در این حوزه:

-

Clustering سرورها برای اشتراکگذاری بار کاری

-

Load Balancerها برای توزیع ترافیک

-

استفاده از ذخیرهسازهای SAN و NAS با قابلیت Mirror

این ابزارها، بخشی از راهبرد کلان پدافند غیرعامل هستند و از توقف کامل خدمات جلوگیری میکنند.

آموزش و فرهنگسازی در حوزه پدافند سایبری

هیچگونه فناوری یا طرح بازیابی، بدون وجود دانش و آگاهی در سطح کارکنان و مدیران موفق نخواهد بود. ازاینرو، آموزش و فرهنگسازی بهعنوان یکی از ارکان اصلی پدافند غیرعامل در حوزه فناوری اطلاعات محسوب میشود.

محورهای اصلی آموزش:

-

آشنایی با تهدیدات سایبری و نحوه واکنش به آنها

-

آموزش استفاده صحیح از تجهیزات و نرمافزارها

-

آموزش مهارتهای مدیریت بحران و تصمیمگیری سریع

-

آشنایی با سناریوهای شبیهسازیشده

فرهنگسازی باید نهتنها در سطح سازمان، بلکه در جامعه نیز گسترش یابد تا سطح آمادگی ملی ارتقا یابد.

بررسی نمونههای موفق جهانی در DRP و پدافند غیرعامل

در کشورهای توسعهیافته، طراحی و اجرای طرحهای بازگشت از بحران (Disaster Recovery Plan) نهتنها امری عادی، بلکه بخشی از سیاستهای ملی حفاظت از زیرساختهای حیاتی است. در این بخش به برخی از نمونههای موفق جهانی میپردازیم که میتوانند الگوی مناسبی برای کشور ما باشند.

۱. ایالات متحده آمریکا:

آژانس FEMA (سازمان مدیریت بحران فدرال) چارچوبی مشخص برای طراحی BCP و DRP در سازمانهای دولتی و خصوصی تدوین کرده است. در بخش زیرساختهای انرژی، شرکتهایی مانند ConEdison با استفاده از مراکز داده پشتیبان و شبکههای توزیع انعطافپذیر، توانستهاند در شرایط سخت مانند طوفان سندی، عملکرد پایدار حفظ کنند.

۲. ژاپن:

با تجربه گستردهای که این کشور در مقابله با بلایای طبیعی دارد، سیستمهای DRP در صنایع و خدمات عمومی ژاپن بسیار دقیق، مستند و تمرینشده هستند. بهعنوان مثال، بانکهای بزرگ ژاپن سیستمهای Redundant و Failover قدرتمندی در چند منطقه جغرافیایی مستقر کردهاند تا حتی در صورت وقوع زلزله، عملیات بدون وقفه ادامه یابد.

۳. استرالیا:

دولت استرالیا با همکاری شرکتهای مخابراتی و فناوری اطلاعات، بهطور دورهای مانورهای DR برگزار میکند. پلتفرمهای ابری و زیرساختهای مبتنی بر هوش مصنوعی نقش پررنگی در تشخیص بحران و آغاز فرآیند Failover دارند.

۴. کشورهای اروپایی:

کشورهایی مانند آلمان و سوئد ضمن پیروی از چارچوب ITIL و ISO 22301، طرحهای DRP را در سطح ملی و سازمانی پیادهسازی کردهاند. بهطور خاص، سوئد در مراکز داده از سیستمهای ماژولار و هوشمند بهره میبرد که در مواقع بحران، مصرف انرژی را کاهش و پایداری را افزایش میدهد.

درسهایی برای ایران:

-

استفاده از زیرساخت ابری بومی و منطقهای

-

تمرکززدایی از مراکز داده اصلی

-

تعریف سناریوهای تهدید متناسب با شرایط بومی

-

سرمایهگذاری در آموزش و فرهنگسازی DRP

چالشهای اجرایی در طراحی و نگهداری DRP

با وجود اهمیت بالای DRP، بسیاری از سازمانها در پیادهسازی آن با موانع و چالشهایی روبهرو هستند. درک و مقابله با این چالشها، بخشی از راهبرد موفق در توسعه پدافند غیرعامل محسوب میشود.

۱. چالشهای مالی:

-

هزینه بالای تجهیزات پشتیبان و سرورهای اضافی

-

نبود بودجه مشخص برای مدیریت بحران در برخی نهادها

-

اولویت پایین نسبت به سایر پروژههای جاری

۲. چالشهای فنی:

-

پیچیدگی معماری شبکههای سازمانی

-

نبود زیرساخت کافی برای Redundancy

-

ناسازگاری سیستمهای قدیمی با فناوریهای نوین DR

۳. چالشهای انسانی و مدیریتی:

-

کمتوجهی مدیران به ضرورت DRP

-

نبود آموزش کافی برای تیمهای IT

-

عدم استمرار در بهروزرسانی و تست طرح

۴. چالشهای قانونی و سیاستگذاری:

-

فقدان الزام قانونی شفاف برای همه سازمانها

-

نبود سازوکار نظارت و ارزیابی مستمر

-

ضعف همکاری بینبخشی در زمان بحران

برطرف کردن این چالشها نیازمند اراده ملی، هماهنگی نهادی و برنامهریزی چندسطحی است.

ارزیابی و بهروزرسانی دورهای طرح بازگشت از بحران

DRP، مانند هر ابزار حیاتی دیگر، باید بهطور مداوم بازنگری و ارزیابی شود تا کارایی آن در زمان وقوع بحران حفظ شود. تغییرات در ساختار سازمانی، فناوریهای مورد استفاده، و نوع تهدیدات، همگی مستلزم بازبینیهای دورهای هستند.

گامهای کلیدی در ارزیابی DRP:

-

بازبینی ماهانه یا فصلی اسناد DR

-

اجرای تستهای کامل یا جزئی از سناریوها

-

تحلیل نتایج مانورها و اصلاح نقاط ضعف

-

پایش خودکار سرویسها و وضعیت سیستمهای پشتیبان

نقش ممیزی داخلی و خارجی:

-

تیمهای داخلی باید طبق چکلیست مشخص، عملکرد DRP را ارزیابی کنند.

-

نهادهای نظارتی بالادستی نیز باید ممیزی مستقل انجام دهند تا سطح آمادگی واقعی سنجیده شود.

نتیجهگیری: طرح DRP، خط دفاع دوم کشور

طرح بازگشت از بحران (DRP) در شبکههای فناوری اطلاعات، فقط یک ابزار مدیریتی یا فنی نیست، بلکه سدی استراتژیک در برابر تهدیدات نوین است. از دیدگاه پدافند غیرعامل، DRP بخشی از سرمایهگذاری امنیت ملی محسوب میشود که تضمینکننده تداوم عملکرد سامانههای حیاتی در زمان بحران است.

در شرایطی که حملات سایبری، بلایای طبیعی و خرابکاریهای هدفمند در حال افزایشاند، سازمانها و نهادها باید طرح DRP را بهعنوان خط دفاع دوم پس از پیشگیری، در اولویت استراتژیک خود قرار دهند. بدون DRP، هرگونه تهدید کوچک میتواند به بحرانی بزرگ تبدیل شود؛ اما با DRP، حتی بحرانهای بزرگ هم قابل مدیریت خواهند بود.

پرسشهای پرتکرار (FAQ)

۱. طرح بازگشت از بحران چیست و چه تفاوتی با پشتیبانگیری دارد؟

طرح بازگشت از بحران مجموعهای از اقدامات برای بازیابی سریع عملیات پس از بحران است، در حالی که پشتیبانگیری صرفاً شامل نگهداری دادههاست.

۲. چرا پدافند غیرعامل به DRP اهمیت میدهد؟

زیرا DRP با افزایش تابآوری شبکهها، مانع فلج شدن خدمات حیاتی کشور در برابر تهدیدات میشود.

۳. آیا DRP فقط برای سازمانهای بزرگ کاربرد دارد؟

خیر، حتی شرکتهای کوچک نیز باید متناسب با منابع خود نسخهای از DRP داشته باشند.

۴. چند وقت یکبار باید DRP بازبینی شود؟

حداقل هر ۶ ماه یکبار یا پس از هر تغییر عمده در سیستمها.

۵. آیا نرمافزار خاصی برای اجرای DRP وجود دارد؟

بله، ابزارهایی مانند Veeam، Zerto، Acronis و IBM Resiliency Orchestration برای این منظور توسعه یافتهاند.

۶. چه کسی مسئول اجرای DRP در سازمان است؟

مدیریت ارشد فناوری اطلاعات (CIO یا CISO) و تیم پاسخگویی به بحران (IRT) مسئول اصلی اجرای DRP هستند.

تهیه و تنظیم: دانا پرتو

آخرین مطالب

- راهنمای طراحی سایت

- راهنمای زراحی سایت فروشگاهی

- هوش تجاری چیست؟

- کاربرد هوش مصنوعی در هوش تجاری

- هوش تجاری و ارزیابی موفقیت پروژههای آن

- هوش تجاری ابری

- ماتومو (Matomo) در نبرد با Google Analytics

- زبان SQL چیست؟

- PAM چیست؟

- NPAM نرمافزار مدیریت دسترسی ممتاز ایرانی – پم بومی | Nimad PAM

- نرم افزار مغایرت گیری بانکی | نرم افزار مغایرت گیری نیماد

- ویژگیهای یک نرمافزار مغایرتگیری بانکی حرفهای

- ویژگیهای یک نرمافزار مغایرتگیری بانکی حرفهای

- اهمیت مغایرتگیری بانکی در حسابرسی و انطباق با قوانین مالیاتی

- مقایسه کامل Nagios، Zabbix و PRTG؛ کدام ابزار مانیتورینگ شبکه برای شما مناسبتر است؟

- داشبورد مدیریت بیمارستانی

- بکارگیری هوش تجاری در زنجیره تأمین

- طرح بازگشت از بحران چیست | نیماد بهترین پیادهساز طرح بازگشت از بحران