حمله سایبری اقدامی عمدی برای نفوذ به سیستمهای کامپیوتری یا شبکهها با انگیزههای مخرب است. مهاجمان سایبری میتوانند با استفاده از روشهای مختلفی مانند بدافزار، فیشینگ، مهندسی اجتماعی و حملات انکار سرویس (DoS) به سیستمها نفوذ کنند. اهداف حملات سایبری میتواند شامل موارد زیر باشد:

- سرقت اطلاعات: مهاجمان ممکن است برای سرقت اطلاعات حساس مانند اطلاعات مالی، اطلاعات شخصی یا اسرار تجاری به سیستمها نفوذ کنند.

- ایجاد اختلال: هدف برخی از حملات سایبری، ایجاد اختلال در عملکرد سیستمها یا شبکهها است. این میتواند منجر به از دست رفتن دادهها، کند شدن عملکرد یا حتی خاموشی کامل سیستم شود.

- جاسوسی: مهاجمان سایبری ممکن است برای جاسوسی از فعالیتهای یک سازمان یا فرد به سیستمها نفوذ کنند.

- باجگیری: در برخی موارد، مهاجمان سایبری سیستمها را قفل میکنند و از قربانیان برای بازگرداندن دسترسی باج میگیرند.

انواع حملات سایبری

انواع مختلفی از حملات سایبری وجود دارد، اما برخی از رایجترین آنها عبارتند از:

فیشینگ

فیشینگ نوعی مهندسی اجتماعی است که هدف آن فریب مردم برای به اشتراک گذاشتن اطلاعات شخصی یا مالی خود و حملات سایبری است. فیشرها اغلب ایمیلها یا وبسایتهایی را ارسال میکنند که به نظر میرسد از یک منبع قانونی مانند بانک یا شرکت کارت اعتباری شما هستند. این ایمیلها یا وبسایتها ممکن است حاوی پیوندهایی باشند که شما را به یک وبسایت جعلی سوق میدهند که شبیه به وبسایت واقعی است. هنگامی که اطلاعات خود را در وبسایت جعلی وارد میکنید، فیشرها میتوانند آن را سرقت کنند.

نحوه عملکرد حملات فیشینگ

- ایجاد یک طعمه: فیشرها یک ایمیل یا وبسایت جعلی ایجاد میکنند که شبیه به یک ایمیل یا وبسایت قانونی است.

- ارسال طعمه: فیشرها ایمیل را به لیست بزرگی از آدرسهای ایمیل ارسال میکنند یا وبسایت جعلی را در موتورهای جستجو تبلیغ میکنند.

- فریب قربانی: قربانی ایمیل را باز میکند یا از وبسایت بازدید میکند و متقاعد میشود که واقعی است.

- ورود اطلاعات: قربانی اطلاعات شخصی یا مالی خود را در وبسایت جعلی وارد میکند.

- سرقت اطلاعات: فیشرها اطلاعات قربانی را سرقت میکنند و از آن برای کلاهبرداری یا سرقت هویت استفاده میکنند.

انواع حملات فیشینگ

- حمله فیشینگ سنتی: این رایجترین نوع حملات سایبری فیشینگ است و شامل ارسال ایمیلهای جعلی به تعداد زیادی از افراد است.

- حمله فیشینگ هدفمند: این نوع حمله فیشینگ به افراد یا سازمانهای خاصی هدایت میشود. فیشرها اغلب اطلاعات مربوط به قربانی را از طریق رسانههای اجتماعی یا سایر منابع جمعآوری میکنند تا ایمیل یا وبسایت را متناسب با آنها طراحی کنند.

- حمله فیشینگ نیزهای: این نوع حمله فیشینگ شامل ارسال ایمیلهای جعلی به تعداد زیادی از افراد است، اما ایمیلها برای به نظر رسیدن به اینکه از یک فرستنده خاص ارسال شدهاند، طراحی شدهاند.

- حمله فیشینگ smishing: این نوع حمله فیشینگ از پیامک برای فریب مردم برای به اشتراک گذاشتن اطلاعات شخصی یا مالی خود استفاده میکند.

- حمله فیشینگ whaling: این نوع حمله فیشینگ مدیران عامل یا سایر افراد رده بالا را هدف قرار میدهد. فیشرها اغلب اطلاعات مربوط به قربانی را از طریق رسانههای اجتماعی یا سایر منابع جمعآوری میکنند تا ایمیل را متناسب با آنها طراحی کنند.

حمله انکار سرویس (DoS)

حملات سایبری انکار سرویس (DoS) تلاشی برای غیرقابل دسترس کردن یک وبسایت یا سرویس آنلاین است. مهاجم معمولاً با ارسال حجم زیادی از ترافیک به وبسایت یا سرویس، این کار را انجام میدهد. این میتواند باعث شود وبسایت یا سرویس بیش از حد بارگذاری شده و از کار بیفتد. حملات DoS میتواند برای مشاغل بسیار مخرب باشد، زیرا میتواند منجر به از دست رفتن درآمد و بهرهوری شود.

انواع حملات DOS

- حمله سیل حجمی: این رایجترین نوع حمله DoS است و شامل ارسال حجم زیادی از ترافیک به وبسایت یا سرویس از طریق باتنت یا سایر منابع میشود.

- حمله پروتکل: این نوع حمله DoS بر روی نقاط ضعف پروتکلهای شبکه مانند TCP یا UDP تمرکز دارد.

- حمله برنامه کاربردی: این نوع حمله DoS بر روی نقاط ضعف برنامههای کاربردی مانند وبسایتها یا برنامههای وب تمرکز دارد.

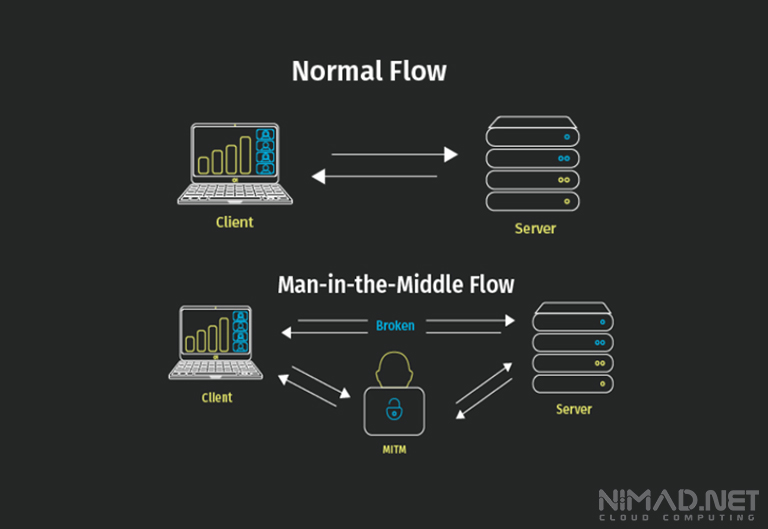

حملات MitM (Man-in-the-Middle)

حمله MitM یا حمله مرد در میانه نوعی از حملات سایبری است که در آن مهاجم بین دو دستگاه در حال برقراری ارتباط قرار میگیرد و ارتباطات آنها را استراق سمع میکند یا دستکاری میکند. این حملات معمولاً بر روی شبکههای Wi-Fi غیر امن انجام میشود.

نحوه عملکرد حملات MitM

- قرار گرفتن در میانه: مهاجم بین دو دستگاهی که میخواهند با یکدیگر ارتباط برقرار کنند، قرار میگیرد. این کار میتواند با ایجاد یک شبکه Wi-Fi جعلی یا با هک کردن یک روتر انجام شود.

- استراق سمع: مهاجم میتواند تمام ترافیک بین دو دستگاه را رهگیری کند. این شامل اطلاعات شخصی مانند رمز عبور، اطلاعات مالی و حتی مکالمات خصوصی است.

- دستکاری: مهاجم میتواند ترافیک بین دو دستگاه را دستکاری کند. این کار میتواند شامل تغییر پیامها، ارسال اطلاعات جعلی یا مسدود کردن کامل ارتباطات باشد.

انواع حملات سایبری MitM

- حمله SSL Stripping: مهاجم اتصال SSL بین دو دستگاه را رهگیری و حذف میکند و سپس ترافیک را از طریق اتصال ناامن هدایت میکند.

- حمله DNS Spoofing: مهاجم سرور DNS را جعل میکند و آدرس IP جعلی را به کاربر ارائه میدهد که کاربر را به وبسایت جعلی هدایت میکند.

- حمله ARP Spoofing: مهاجم آدرس MAC خود را به عنوان آدرس MAC دستگاه دیگری جعل میکند و سپس ترافیک را رهگیری میکند.

حمله تزریق SQL (SQL Injection)

حمله تزریق SQL (SQL Injection) نوعی از حملات سایبری به وبسایتها یا برنامههای کاربردی مبتنی بر پایگاه داده است. در این حمله، مهاجم کد SQL مخرب را وارد فیلدهای ورودی برنامه میکند. این کد مخرب سپس به عنوان بخشی از یک پرس و جوی SQL واقعی توسط برنامه اجرا میشود. این میتواند به مهاجم امکان دهد دادههای حساس را سرقت کند، به پایگاه داده آسیب برساند، یا حتی کنترل کل برنامه را به دست بگیرد.

چگونگی عملکرد حملات تزریق SQL

- ایجاد ورودی مخرب: مهاجم کد SQL مخرب را در یک فیلد ورودی برنامه، مانند فرم ورود یا نوار جستجو، وارد میکند.

- ارسال ورودی: مهاجم ورودی مخرب را به برنامه ارسال میکند.

- پردازش ورودی: برنامه ورودی را دریافت میکند و آن را در یک پرس و جوی SQL قرار میدهد.

- اجرای پرس و جو: برنامه پرس و جوی SQL را به همراه کد مخرب تزریق شده توسط مهاجم اجرا میکند.

- سوءاستفاده از نتایج: مهاجم از نتایج اجرای پرس و جوی SQL مخرب برای دستیابی به اهداف خود سوء استفاده میکند.

انواع حملات تزریق SQL

- حمله تزریق in-band: در این نوع حمله، نتایج پرس و جوی SQL مخرب به مرورگر وب مهاجم بازگردانده میشود.

- حمله تزریق out-of-band: در این نوع حمله، نتایج پرس و جوی SQL مخرب به سرور دیگری ارسال میشود که تحت کنترل مهاجم است.

- حمله تزریق مبتنی بر خطا: در این نوع حمله، مهاجم از خطاهای ایجاد شده توسط پرس و جوی SQL مخرب برای به دست آوردن اطلاعات در مورد پایگاه داده استفاده میکند.

- حمله تزریق بولی: در این نوع حمله، مهاجم از منطق بولی برای تغییر نتایج پرس و جوی SQL استفاده میکند.

حمله Zero-Day Exploit

حمله Zero-Day Exploit یا به اختصار حمله روز-صفر، حملهای است که از یک آسیبپذیری (Vulnerability) کشف نشده در نرمافزار، سختافزار یا سیستمعامل سوءاستفاده میکند. از آنجایی که فروشندگان نرمافزار و توسعهدهندگان هنوز از این آسیبپذیری آگاه نیستند، هیچ راهحلی (Patch) برای رفع آن وجود ندارد و سیستمهای کاربران در برابر این حمله آسیبپذیر هستند.

چرا حملات سایبری Zero-Day خطرناک هستند؟

- غافلگیری: از آنجایی که این آسیبپذیریها ناشناخته هستند، هیچ راهحلی برای رفع آنها وجود ندارد و سیستمها در برابر حملات آسیبپذیر هستند.

- اثرگذاری بالا: مجرمان سایبری میتوانند از این حملات برای اهداف مختلفی از جمله سرقت داده، جاسوسی سایبری، اختلال در عملکرد سیستمها و باجگیری استفاده کنند.

- سرعت انتشار: این حملات میتوانند به سرعت در اینترنت پخش شوند و تعداد زیادی از سیستمها را آلوده کنند.

حمله DNS Tunneling

حمله تونلزنی DNS (DNS Tunneling) نوعی حمله سایبری است که از پروتکل DNS برای انتقال دادههای مخرب به صورت مخفیانه استفاده میکند. در این حمله، مهاجم از زیرساخت DNS که به طور معمول برای برقراری ارتباط بین نام دامنه و آدرس IP استفاده میشود، سوءاستفاده میکند.

مهاجم با این کار میتواند:

- بدافزار را به سیستم قربانی منتقل کند.

- دستورات مخرب را به سیستم قربانی ارسال کند.

- دادههای حساس را از سیستم قربانی خارج کند.

- از شناسایی فعالیتهای مخرب خود جلوگیری کند، چرا که ترافیک حمله به عنوان ترافیک مشروع DNS伪装 (wēizhuang) میشود (伪装 – wēizhuang به معنی “جعل” یا “فریب” است).

چگونه حمله تونلزنی DNS کار میکند؟

- ایجاد درخواستهای DNS مخرب: مهاجم درخواستهای DNS را به سرورهای DNS س compromis شده (compromised – به معنی “به خطر افتاده”) یا سرورهای تحت کنترل خود ارسال میکند. این درخواستها به گونهای طراحی شدهاند که حاوی دادههای مخرب به جای نام دامنه واقعی باشند.

- برقراری تونل: سرورهای DNS آلوده، دادههای مخرب را از درخواستهای DNS استخراج کرده و آنها را از طریق اینترنت به سیستم قربانی که از سرورهای آلوده برای ترجمه نام دامنه به آدرس IP استفاده میکند، ارسال میکنند.

- دریافت و اجرای دادههای مخرب: سیستم قربانی دادههای مخرب را دریافت کرده و ممکن است آنها را به عنوان دستورات یا فایلهای معتبر اجرا کند.

انواع حملات سایبری تونلزنی DNS

- تونلزنی مبتنی بر سابدامنه (Subdomain): مهاجم یک سابدامنه جعلی روی سرور DNS تحت کنترل خود ایجاد میکند و از آن برای برقراری ارتباط با سیستم قربانی استفاده میکند.

- تونلزنی مبتنی بر رکورد (Record): مهاجم رکوردهای DNS (مانند رکوردهای MX یا TXT) را برای برقراری ارتباط با سیستم قربانی دستکاری میکند.

- تونلزنی مبتنی بر انعقاد (Recursion): مهاجم سرورهای DNS را فریب میدهد تا درخواستهای DNS را به سرورهای تحت کنترل مهاجم ارسال کنند.

حمله بدافزار (Malware)

حمله بدافزار یا حمله نرمافزار مخرب نوعی از حملات سایبری است که در آن مهاجم از بدافزار برای آسیب رساندن به یک سیستم یا شبکه کامپیوتری استفاده میکند. بدافزار نوعی نرمافزار مخرب است که برای انجام اقدامات مخرب بدون رضایت کاربر طراحی شده است.

برخی از رایجترین انواع بدافزارها عبارتند از:

- ویروسها: ویروسها برنامههایی هستند که میتوانند خود را تکثیر کرده و از یک فایل به فایل دیگر یا از یک سیستم به سیستم دیگر سرایت کنند. آنها میتوانند به فایلها آسیب برسانند، دادهها را حذف کنند یا حتی کل سیستم را از کار بیندازند.

- کرمها: کرمها نوعی ویروس هستند که میتوانند خود را از طریق شبکه کامپیوتری بدون نیاز به دخالت کاربر تکثیر کنند. آنها میتوانند منابع شبکه را اشباع کرده و باعث کند شدن یا از کار افتادن سیستمها شوند.

- تروجانها: تروجانها برنامههایی هستند که خود را به عنوان یک برنامه قانونی یا مفید پنهان میکنند. هنگامی که کاربر آنها را اجرا میکند، میتوانند اقدامات مخربی مانند سرقت اطلاعات شخصی، نصب سایر بدافزارها یا کنترل سیستم را انجام دهند.

- باجافزار: باجافزار نوعی بدافزار است که فایلها یا سیستمهای کامپیوتری را رمزگذاری میکند و سپس از قربانی برای رمزگشایی آنها باجگیری میکند.

- جاسوسافزار: جاسوسافزار نوعی بدافزار است که برای جمعآوری اطلاعات شخصی یا حساس از قربانی، مانند گذرواژهها، اطلاعات مالی یا عادات مرور وب، طراحی شده است.

نحوه عملکرد حملات بدافزار

حملات بدافزار میتوانند از طریق روشهای مختلفی انجام شوند، از جمله:

- پیوستهای ایمیل: مهاجم ممکن است ایمیل فیشینگ حاوی پیوست آلوده به بدافزار برای قربانی ارسال کند. هنگامی که قربانی پیوست را باز میکند، بدافزار در سیستم او نصب میشود.

- دانلودهای مشکوک: مهاجم ممکن است قربانی را متقاعد کند تا فایلهای آلوده به بدافزار را از وبسایت یا منبعی غیرقابل اعتماد دانلود کند.

- حمله کلیک و دانلود (Drive-by-download): مهاجم ممکن است از یک وبسایت یا تبلیغات آلوده برای نصب بدافزار در سیستم قربانی بدون نیاز به هیچ اقدامی از طرف قربانی استفاده کند.

- حمله مهندسی اجتماعی: مهاجم ممکن است قربانی را فریب دهد تا اطلاعات شخصی یا حساس خود را که میتوان از آن برای نصب بدافزار در سیستم او استفاده کرد، فاش کند.

حمله Brute-Force (حمله آزمون و خطا)

حمله brute-force، که به عنوان حمله آزمون و خطا نیز شناخته میشود، نوعی حمله است که در آن مهاجم برای به دست آوردن دسترسی غیرمجاز، به طور سیستماتیک تمام ترکیبات احتمالی گذرواژه را امتحان میکند. این حمله بر اساس قدرت محاسباتی مهاجم و پیچیدگی رمز عبور قربانی است.

نحوه عملکرد حملات سایبری Brute-Force

- هدف قرار دادن سیستم: مهاجم سیستم مورد نظر خود را برای حمله انتخاب میکند، مانند سرور ورود به وبسایت، حساب ایمیل یا هر سیستمی که از گذرواژه برای احراز هویت استفاده میکند.

- حدس زدن رمز عبور: مهاجم از نرمافزار خاصی برای حدس زدن گذرواژههای مختلف استفاده میکند. این نرمافزار میتواند لیستی از گذرواژههای رایج یا ترکیبی از حروف، اعداد و نمادها را امتحان کند.

- تأیید حدس: نرمافزار حمله brute-force هر حدس را در سیستم مورد نظر امتحان میکند. اگر حدس صحیح باشد، مهاجم میتواند به سیستم دسترسی پیدا کند.

- تکرار تا موفقیت: این فرآیند تا زمانی که مهاجم رمز عبور صحیح را حدس بزند یا از تلاش برای حدس زدن منصرف شود، تکرار میشود.

چرا حملات Brute-Force خطرناک هستند؟

- آسان برای اجرا: راهاندازی حمله brute-force نسبتاً ساده است و نیاز به دانش فنی پیچیدهای ندارد.

- هدف قرار دادن گذرواژههای ضعیف: حملات brute-force بهطور خاص برای گذرواژههای ضعیف مانند کلمات رایج، تاریخ تولد یا ترکیبات کوتاه از حروف و اعداد طراحی شدهاند.

- خودکارسازی: نرمافزارهای brute-force میتوانند بهطور خودکار هزاران رمز عبور را در ثانیه امتحان کنند.